ISO 27001

Le défi

La sécurité de l’information est une responsabilité de gouvernance d’entreprise. Il ne peut pas être considéré comme une initiative isolée en TI, mais plutôt comme un problème de stratégie d’entreprise. Dans cette perspective, les organisations s’efforcent de protéger les renseignements sensibles, propriétaires, confidentiels et classifiés. Les systèmes peuvent aider au contrôle opérationnel, mais sans lignes directrices, procédures et pratiques adéquates, la sécurité de l’information continuera d’être un risque au sein de l’organisation.

La famille de normes ISO 27000 aide les organisations à assurer la sécurité des ressources en matière d’information. L’utilisation de cette famille de normes aidera les organisations à gérer la sécurité des biens tels que l’information financière, la propriété intellectuelle, les détails des employés ou les informations confiées par des tiers. ISO/IEC 27001 est la norme la plus connue dans la famille qui fournit des exigences pour un système de gestion de la sécurité de l’information (ISMS).

ISO 27001 Solution

SoftExpert offre la solution logicielle la plus avancée et la plus complète pour la gestion de la sécurité de l’information, qui répond aux besoins exigeants de diverses réglementations mondiales. SoftExpert Excellence Suite aide les entreprises à se conformer à l’ISO/IEC 27001, tout en réduisant les coûts, en maximisant le succès, en augmentant la productivité et en réduisant les risques.

La solution SoftExpert permet aux organisations de répondre facilement aux exigences ISO / CEI 27001, en garantissant les trois principes de la sécurité de l’information: confidentialité, intégrité et disponibilité (triade CIA). Il fournit des ressources pour gérer les risques, les contrôles, les politiques de sécurité des informations, les actifs, les incidents, les fournisseurs, les indicateurs de performance clés, les processus et autres, renforçant l’efficacité organisationnelle, réduisant les retouches et le gaspillage. Grâce aux capacités de collaboration en ligne, l’organisation et les gestionnaires peuvent communiquer et être informés des initiatives de conformité, impliquant davantage d’utilisateurs, d’équipes, de bureaux et d’unités commerciales avec une approche systématique et unifiée pour obtenir l’excellence dans la gestion de la sécurité de l’information

Screenshots

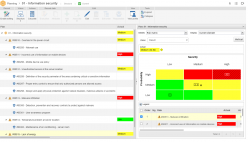

Evaluation des risques

Gestion des incidents

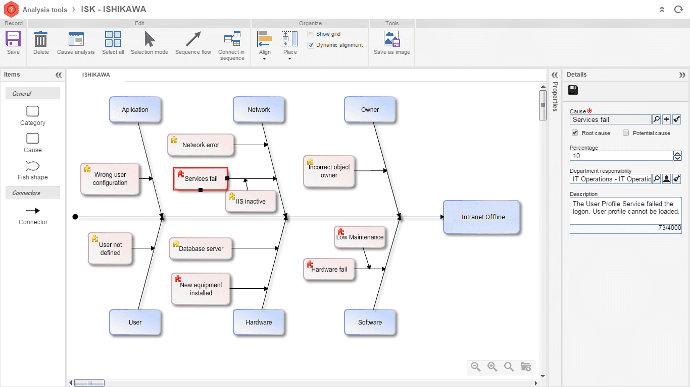

Gestion des problèmes

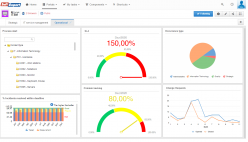

Portails opérationnels

Principaux avantages

Establish security requirements and objectives.

Utiliser un cadre pour identifier les risques pour la sécurité de l’information et mettre en œuvre des contrôles de gestion et techniques appropriés.

Conformez-vous à la triade CIA (confidentialité, intégrité et disponibilité).

Établir des processus qui contrôlent et examinent la sécurité de l’information.

Vérifier le niveau de conformité aux procédures, aux lignes directrices, aux normes et aux politiques.

Fournir aux fournisseurs et aux partenaires commerciaux des informations pertinentes sur l’ISMS.

Améliorer la capacité de récupérer les opérations et de poursuivre ses activités comme d’habitude.

Obtenez des économies grâce à la réduction des incidents.